최근 가짜 윈도우 업데이트 설치화면을 보여주는 신종 랜섬웨어 유포 사례가 발견되어 사용자의 주의가 필요하다.

안랩(대표 권치중, www.ahnlab.com)은 3일, 신종 랜섬웨어를 유포하는 공격자가 ‘5926.tmp.exe’, ‘e291.tmp.exe’, ‘a717.tmp.exe’ 등의 이름(추후 변형 가능)으로 tmp파일(*)을 사칭해 다양한 경로로 악성파일을 유포하고 있다고 밝혔다.

공격자는 사용자를 속이기 위해 파일명에 ‘임시파일’ 확장자명(.tmp)을 붙였지만, 실제로는 악성코드가 설치되는 실행파일(.exe)이다. 사용자가 무심코 해당 파일을 실행하면 특정 URL에 접속해 랜섬웨어 설치 파일을 다운로드 받는다.

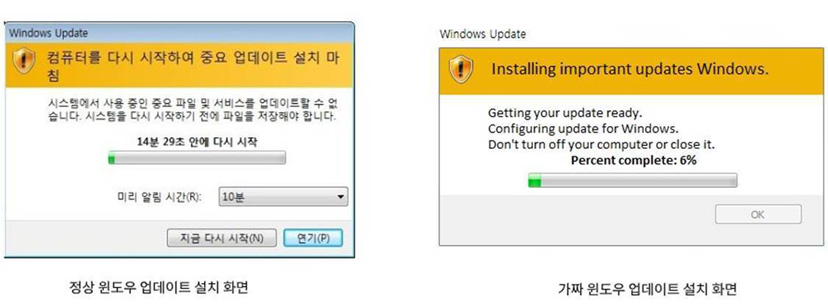

tmp 파일은 ‘임시 파일’을 의미하는 것으로 변경 내용 저장 등 프로그램의 편리한 사용을 위해 자동으로 생성된다. 다운로드된 랜섬웨어가 사용자 PC의 파일을 암호화하는 동안에는 ‘업데이트를 준비하고 있으니 컴퓨터를 종료하지 말라’는 영어 메시지가 적힌 가짜 윈도우 업데이트 설치 화면이 표시된다. 이는 암호화 도중 사용자가 PC를 끄는 등 대응을 하지 못하도록 속이기 위한 목적으로 추정된다.

해당 랜섬웨어에 감염되면 PC 내 파일의 확장자가 ‘.rezm’으로 변경되며 암호화된다. 또한 ‘_readme.txt’라는 제목으로 복호화 대가로 금전을 요구하는 랜섬노트도 생성된다.

현재 안랩 V3 제품군은 해당 랜섬웨어를 차단하고 있다. 이 같은 랜섬웨어 감염을 방지하기 위해서는 ▲‘알려진 파일형식의 확장명 숨기기’ 설정 해제 ▲안정성이 확인되지 않은 웹사이트 방문 자제 ▲출처가 불분명한 메일의 첨부파일 실행 자제 ▲OS(운영체제) 및 인터넷 브라우저(IE, 크롬, 파이어폭스 등), 응용프로그램(어도비, 자바 등), 오피스 SW등 프로그램의 최신 보안 패치 적용 ▲최신 버전 백신 사용

▲중요한 데이터는 별도의 보관 장치에 백업 등 기본적인 보안 수칙을 지키는 것이 중요하다.

안랩 분석팀 이보원 주임 연구원은 “이번 신종 랜섬웨어는 파일 암호화 시간 동안 사용자의 의심을 피하기 위해 가짜 윈도우 설치화면을 띄우는 것이 특징이다”며, “공격자들은 감염과 암호화 성공률을 높이기 위해 다양한 방법을 시도하기 때문에 기본 보안수칙을 생활화해야 한다”고 말했다.

▶블록미디어 유튜브: http://bitly.kr/9VH08l

▶블록미디어 텔레그램: http://bitly.kr/0jeN

▶블록미디어 페이스북: https://bit.ly/2tUXmoc