최근 ‘상여금 수령을 위해 개별 신청하라’는 내용의 ‘상여금 발급 청구서’로 위장한 악성 문서파일 유포사례를 발견해 사용자의 주의가 필요하다.

안랩(대표 강석균, www.ahnlab.com)은 2일, 이번 악성 문서 공격은 견적서나 이력서 등 특정 부서만 관심을 가질 수 있는 기존 공격과 달리, 직장인이라면 누구나 관심을 가질만한 상여금 신청 내용을 사칭한 것이 특징이라며 주의가 필요하다고 밝혔다.

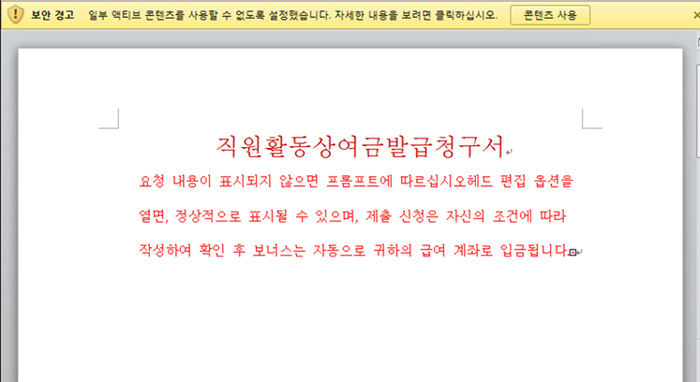

안랩에 따르면, 공격자는 ‘직원활동상여금발급청구서.doc’라는 제목의 악성 문서파일을 메일 첨부파일로 유포했다. 또 해당 악성 문서파일에 ‘(신청서) 확인 후 보너스는 자동으로 귀하의 급여계좌로 입금된다’는 내용을 포함시켜 사용자의 관심을 끌었다.

이와 함께, ‘요청 내용이 표시되지 않으면 프롬프트를 따르라. 편집 옵션을 열면, 정상적으로 표시될 수 있다’는 내용으로 문서 상단의 ‘콘텐츠 사용’을 누르도록 유도했다.

맞춤법과 띄어쓰기가 어색한 문장이지만 사용자가 ‘상여금’이나 ‘보너스’라는 단어에 속아 무심코 상단의 ‘콘텐츠 사용’ 버튼을 누르게 되면 악성코드가 실행되어 PC가 감염된다. PC 감염 이후 악성코드는 외부 URL에 접속해 추가 악성파일을 내려받아 실행한다. 해당 추가 악성파일은 PC 및 금융정보 탈취, 랜섬웨어 감염 등의 악성행위를 수행할 수 있다.

현재 안랩 V3 제품군은 해당 문서파일과 추가로 다운로드되는 악성파일을 차단하고 있다. 이와 같은 악성코드의 피해를 줄이기 위해서는 ▲출처가 브라우저(IE, 크롬, 파이어폭스 등), 오피스 SW등 프로그램 최신 보안 패치 적용 ▲문서파일 내 ‘콘텐츠 사용’ 버튼 클릭 시 주의 ▲백신 최신버전 유지 및 실시간 감시 기능 실행 등 필수 보안 수칙 불분명한 메일의 첨부파일/URL 실행금지 ▲OS(운영체제) 및 인터넷을 실행해야 한다.

안랩 분석팀 이보원 주임연구원은 “상여금 청구서나 월급명세서 등의 주제는 직장인 사용자가 무심코 열어볼 가능성이 매우 높다”며 “아무리 관심을 끄는 내용의 메일이나 파일이라도 출처를 먼저 확인하고 백신의 최신 버전을 유지하는 등의 보안수칙 생활화가 필요하다”고 말했다.

▶블록미디어 유튜브: http://bitly.kr/9VH08l

▶블록미디어 텔레그램: http://bitly.kr/0jeN

▶블록미디어 페이스북: https://bit.ly/2tUXmoc